IT 기획의 길

일반적인 네트워크 보안 구성요소 본문

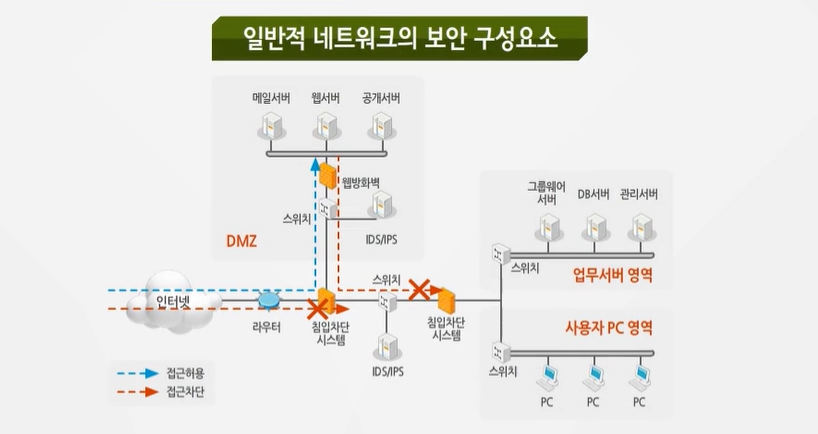

네트워크의 일반적인 형태는

침입차단시스템이 인터넷영역, 업무영역을 분리하는 방식으로 구성되고

업무영역의 안정성이 전적으로 침입차단시스템(방화벽)에 의존하게 된다.

위의 그림은 일반적인 네트워크 보안 구성요소를 보여주는 그림이다.

1. 업무서버 영역

1) 정보의 공유 및 저장 등 기관 업무수행을 위한 서버들이 위치하는 영역이다.

2) 인가 받은 내부사용자의 접근만 허용하는 보안 정책 적용

2. 사용자 pc 영역

1) 인가 받은 사용자들의 업무수행을 위한 개인 컴퓨터 영역

2) 업무 서버 영역과 인터넷 접근은 가능하지만 인터넷으로부터의 비인가 접근은 차단

3. DMZ 영역

1) 외부로부터의 접근이 불가피한 웹서버, 메일서버, 공개용 서버 등을 내부 업무영역 보호를 위해

업무영역과 분리하여 운용하는 영역

2) 침입차단시스템(방화벽)을 이용하여 분리시키며 업무영역으로 비인가 접근 차단

4. 침입차단시스템(방화벽)

1) 내부 업무영역 보호를 위해 인가된 네트워크 트래픽만 내부접근을 허용하도록 패킷에 대한 접근제어정책 적용

2) 출발지, 목적지, 포트번호를 이용한 접근제어를 통해 비인가 접근 차단

5. 웹 방화벽

1) 웹 해킹에 대한 차단과 방어 수행을 위한 목적으로 응용프로그램 계층에서 수행되는 방화벽

2) 웹 응용프로그램의 취약점을 이용한 개인정보 유출, 웹사이트 위,변조 등을 사전에 차단

6. 침입탐지시스템(IDS)

1) 방화벽이 탐지할 수 없는 정형화되지 않은 악의적인 네트워크 트래픽을 탐지하는 정보보호시스템

2) 관리자에게 침입탐지 여부를 통보하여 필요한 대응조치를 취하도록 돕는 수동적 형태와 방화벽등과 연동하여 악의적

네트워크 트래픽을 차단하는 능동적 형태의 시스템 존재

7. 침입방지시스템(IPS)

1) 네트워크 트래픽을 검사하여 비정상적인 트래픽을 실시간으로 탐지하고 능동적으로 차단하는 정보보호시스템

2) DDos 공격, 바이러스 및 웜에 의한 악성트래픽 등 다양한 보안위협에 대해 관리자에게 통보조치 뿐만 아니라

실시간 방어 수행

방화벽과 IDS/IPS에 대해서 정리하자면

외부 방화벽은 외부의 비인가 접근으로부터 내부 업무영역을 보호하고

웹서버와 메일서버 등에 대한 접근에 대해서는 DMZ 구간으로 연결한다.

내부 방화벽은 외부 방화벽에 문제 발생시 업무영역을 보호하고

DMZ 구간을 통해 업무영역으로 유입되는 트래픽에 대한 차단을 강화한다.

IDS/IPS는 방화벽에서 탐지하지 못한 정형화 되지 않은 위험한 트래픽을 탐지하고

업무영역으로의 비정상적 접근을 차단한다.

=> 업무영역에 존재하는 주요 시스템에 대한 접근은 라우터, 방화벽, IDS/IPS 등을 이용하여 지정된 시스템 및 사용자만 가능하도록 제어해준다.

안전한 네트워크 구축

1. 인터넷에 공개적으로 제공하는 모든 서비스와 연관된 정보시스템은 업무서버 영역과 분리하여 DMZ 영역에 배치

2. 업무서버 영역과 사용자 PC 영역 등 라우터 내부에서는 NAT를 적용한 사설 IP를 이용해서 외부의 침입으로부터 내부 시스템을 보호한다.

'IT 인프라 > 보안' 카테고리의 다른 글

| 유형별 네트워크 보안 기준 (0) | 2021.11.08 |

|---|---|

| 웹방화벽 (Web Application Firewall) (0) | 2021.10.29 |

| 내부망, DMZ구간, 외부망 이란? (0) | 2021.10.25 |

| SSL VPN 통신과정 (0) | 2021.10.07 |

| IPsec VPN 과 ssl VPN 의 차이는 무엇일까요 (0) | 2021.10.07 |